Como ataques sofisticados utilizam engenharia social e ferramentas automatizadas para comprometer ambientes empresariais

Introdução

No cenário atual da cibersegurança, ataques baseados em engenharia social continuam a evoluir e a explorar novas plataformas de comunicação, como o WhatsApp, para atingir usuários corporativos. Recentemente, foi identificada uma ameaça significativa envolvendo o envio de arquivos ZIP maliciosos, com potencial de comprometer ambientes empresariais inteiros. Este artigo detalha a ameaça, os métodos utilizados pelos atacantes e o papel fundamental das equipes de resposta e das ferramentas de detecção avançada na contenção do incidente.

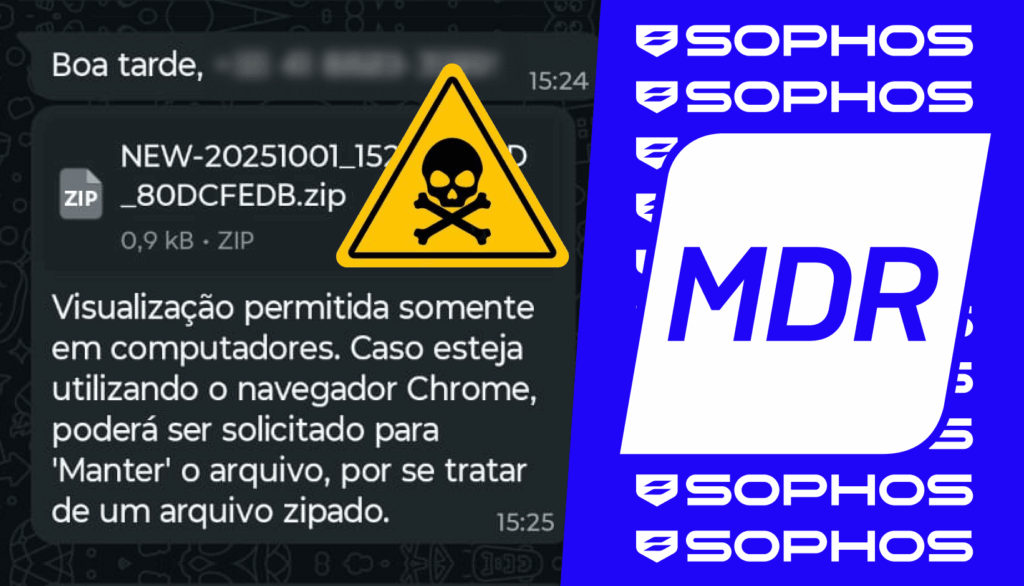

Descrição da Ameaça: Engenharia Social e Arquivo ZIP Malicioso

A ameaça em questão inicia-se com uma abordagem clássica de engenharia social: atores maliciosos entram em contato com usuários via WhatsApp, induzindo-os a baixar um arquivo compactado (.ZIP) com nomes que simulam documentos legítimos, como NEW-20251001_145731-PED_B88B3918.zip. O objetivo é enganar o usuário, transmitindo uma falsa sensação de autenticidade e urgência, facilitando o clique e a execução do arquivo.

O uso do WhatsApp como vetor de ataque explora a confiança que muitos colaboradores depositam na comunicação por aplicativos de mensagens instantâneas, tornando o golpe ainda mais eficaz. Uma vez que o arquivo é baixado e aberto, o usuário inadvertidamente inicia a execução de um código malicioso, sem perceber as consequências.

Execução Técnica: Powershell, BASE64 e RCE

Ao ser extraído e executado, o arquivo ZIP contém scripts que utilizam o Powershell para executar comandos de forma automatizada. O código responsável pela infecção é ofuscado e criptografado em BASE64, dificultando a detecção por soluções de segurança tradicionais. Este código, ao ser decodificado, realiza o download de um script adicional hospedado no domínio zapgrande.com.

A execução do Powershell abre uma conexão de Remote Code Execution (RCE), permitindo que os atacantes controlem remotamente o sistema infectado. Esse tipo de acesso representa uma ameaça crítica, pois pode ser utilizado para movimentação lateral, exfiltração de dados sensíveis, instalação de outros malwares e até mesmo comprometimento de redes inteiras dentro do ambiente empresarial.

Como Golpistas Escondem Links Perigosos no WhatsApp Usando BASE64

Você já recebeu um link estranho pelo WhatsApp e ficou na dúvida se era seguro? Os golpistas estão cada vez mais criativos para enganar as pessoas e fugir dos sistemas de segurança. Uma das técnicas que eles usam é chamada de “ofuscação com BASE64”.

Mas o que isso significa na prática?

Basicamente, em vez de enviar um endereço de site (link) de forma clara, os criminosos “embaralham” esse endereço usando uma espécie de código chamado BASE64. Assim, o link verdadeiro fica escondido e os sistemas de proteção, que procuram por links perigosos, têm mais dificuldade para identificar a ameaça.

Por que isso é um problema?

Quando você clica em um link desses, pode ser levado para um site falso ou baixar um vírus sem perceber. Como o endereço está “disfarçado”, até mesmo programas de segurança podem não perceber o perigo a tempo.

Como se proteger?

- Desconfie de links estranhos, mesmo que venham de conhecidos.

- Não clique em links que parecem “embaralhados” ou cheios de letras e números sem sentido.

- Mantenha seu celular e aplicativos sempre atualizados.

Detecção e Resposta: O Papel do Sophos MDR

A detecção dessa atividade maliciosa foi realizada pela ferramenta Sophos Managed Detection and Response (MDR), que identificou comportamentos suspeitos relacionados à execução do Powershell e à comunicação com domínios externos não autorizados. Imediatamente após a identificação, um caso foi aberto para análise aprofundada, permitindo que as equipes de segurança avaliassem o escopo e o impacto da ameaça.

O Sophos MDR se mostrou essencial ao fornecer visibilidade em tempo real sobre as ações do atacante, permitindo uma resposta rápida e coordenada. Essa capacidade de detecção proativa é fundamental para minimizar danos e conter a propagação do ataque dentro da organização.

Investigação Colaborativa: Task TI e CDC Security

A resposta ao incidente contou com a colaboração das equipes Task TI e CDC Security, que, por meio de networking, análise de logs e cruzamento de informações, conseguiram vincular a detecção realizada pelo Sophos MDR às mensagens maliciosas enviadas via WhatsApp. Essa conexão foi crucial para entender o vetor de ataque, identificar possíveis vítimas e implementar medidas corretivas direcionadas.

O trabalho conjunto entre as equipes permitiu mapear a cadeia de infecção, identificar padrões de ataque e alertar outros usuários potencialmente expostos, reforçando a importância do compartilhamento de informações e da cooperação entre times de tecnologia e segurança.

Recomendações: Boas Práticas de Prevenção e Resposta

- Educação e conscientização: Promover treinamentos regulares sobre engenharia social e boas práticas de segurança digital.

- Políticas restritivas para downloads: Restringir o download e a execução de arquivos recebidos por aplicativos de mensagens, especialmente de fontes desconhecidas.

- Monitoramento contínuo: Utilizar ferramentas de detecção e resposta gerenciada (como Sophos MDR) para identificar comportamentos anômalos.

- Atualização constante de sistemas: Manter sistemas operacionais e softwares de segurança sempre atualizados.

- Colaboração entre equipes: Estimular o networking entre times de TI e Segurança para compartilhamento ágil de informações sobre ameaças.

Conclusão

A ameaça detalhada neste artigo reforça a necessidade de vigilância constante, treinamento contínuo e colaboração efetiva entre equipes de TI e Segurança. O uso de engenharia social, combinado com técnicas avançadas de execução remota e ofuscação, exige respostas rápidas e coordenadas, apoiadas por ferramentas robustas de detecção, como o Sophos MDR. Manter-se informado, adotar boas práticas e fomentar a cooperação são passos essenciais para proteger ambientes empresariais frente a ameaças cada vez mais sofisticadas.